21

Niveau d’imbrication des archives

Précise la profondeur maximale de l’analyse des archives. Il n’est

pas recommandé de modifier la valeur par défaut (10). Dans des

circonstances normales, il n’y a aucune raison de le faire. Si l’analyse

prend fin prématurément en raison du nombre d’archives imbriquées,

l’archive restera non vérifiée.

Taille maximale du fichier dans l’archive (octets)

Cette option permet de préciser la taille maximale des fichiers

(après extraction) à analyser contenus dans les archives. Si, pour

cette raison, l’analyse d’une archive prend fin prématurément, cette

dernière restera non vérifiée.

4.1.7.6

Autre

Analyser les flux de données alternatifs

Les flux de données alternatifs (ADS) utilisés par le système de

fichiers NTFS sont des associations de fichiers et de dossiers que les

techniques d’analyse ordinaires ne permettent pas de détecter. De

nombreuses infiltrations tentent d’éviter la détection en se faisant

passer pour des flux de données alternatifs.

Exécuter les analyses en arrière-plan avec une priorité faible

Toute séquence d’analyse consomme une certaine quantité de

ressources système. Si vous utilisez des programmes qui exigent

beaucoup de ressources système, vous pouvez activer l’analyse en

arrière-plan à faible priorité de manière à réserver des ressources pour

vos applications.

Journaliser tous les objets

Si cette option est sélectionnée, le journal affichera tous les fichiers

analysés, même ceux qui ne sont pas infectés.

Conserver la date et l’heure du dernier accès

Activez cette option pour conserver l’heure d’accès d’origine des

fichiers analysés au lieu de la mettre à jour (par ex., pour l’utiliser avec

des systèmes de sauvegarde de données).

L’optimisation intelligente

L’optimisation intelligente est conçue pour simplifier l’analyse de votre

système. Une fois activée, cette option accroit la vitesse d’analyse,

sans diminuer ou nuire à la sécurité de votre système

Faire défiler le journal de l’analyse

Cette option permet d’autoriser ou d’interdire le défilement du journal.

Si cette option est sélectionnée, l’information défile vers le haut dans

la fenêtre d’affichage.

Afficher la notification de fin d’analyse dans une fenêtre séparée

Ouvre une fenêtre indépendante contenant l’information sur les

résultats d’analyse.

4.1.8

Une infiltration est détectée

Des infiltrations peuvent prendre utiliser différents points d’entrée

pour attaquer votre système, y compris pages Web, dossiers partagés,

courriel ou périphériques amovibles (USB, disques externes, CD, DVD,

disquettes, etc.).

Si votre ordinateur montre des signes d’une infection par un

logiciel malveillant (ralentissement, blocages fréquents, etc.), nous

recommandons d’effectuer les opérations suivantes :

•

Ouvrez ESET Smart Security et cliquez sur

Analyse de l’ordinateur

•

Cliquez sur

Analyse standard

(pour plus d’information, reportez-vous à la section Analyse

standard).

•

Lorsque l’analyse est terminée, consultez le journal pour connaître

le nombre de fichiers analysés, infectés et nettoyés.

Si vous ne souhaitez analyser qu’une certaine partie de votre disque,

cliquez sur

Analyse personnalisée

et sélectionnez des cibles à

analyser.

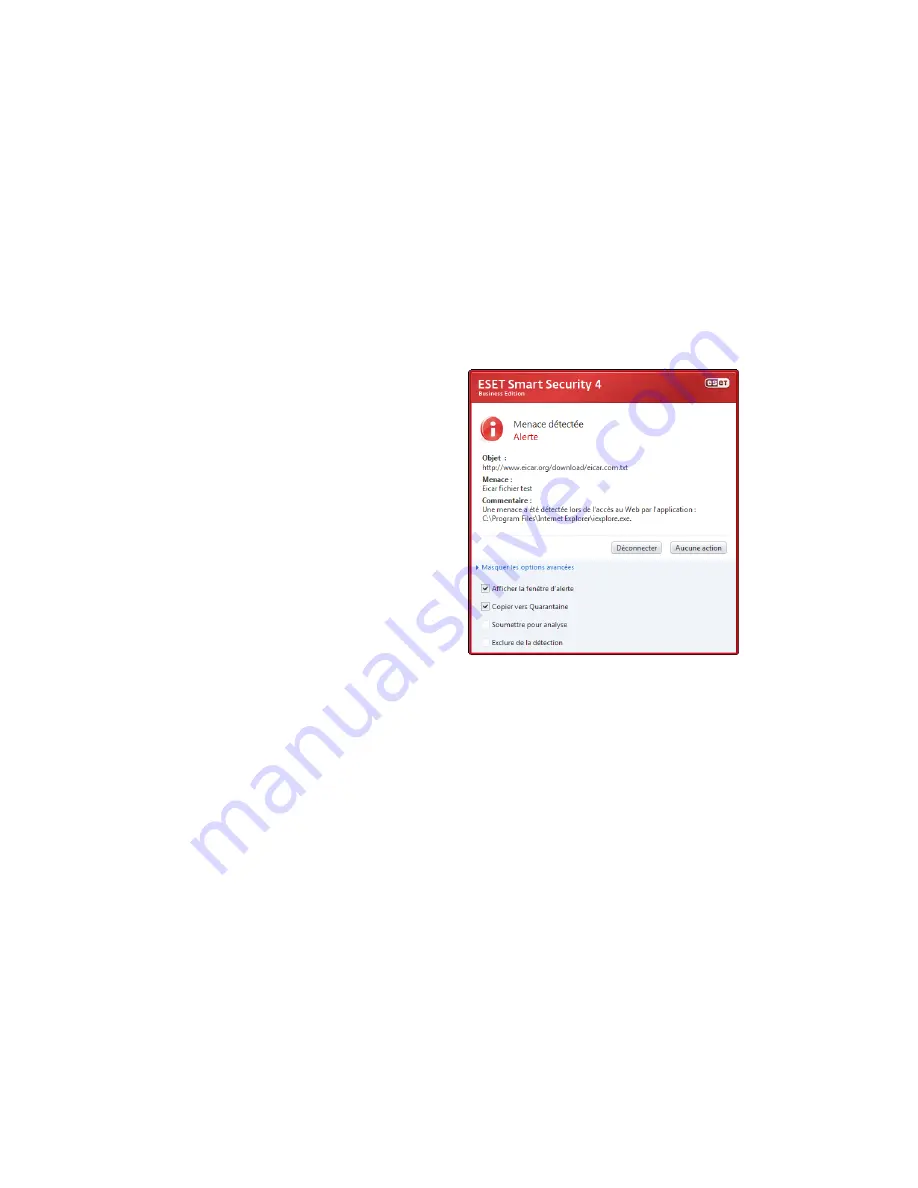

Pour donner un exemple général de la façon dont les infiltrations

sont traitées dans ESET Smart Security, supposons qu’une infiltration

soit détectée par la protection en temps réel du système de fichiers

qui utilise le niveau de nettoyage par défaut. Le programme tente

de nettoyer ou de supprimer le fichier. Si aucune action n’est

prédéfinie pour le module de protection en temps réel, vous êtes

invité à sélectionner une option dans une fenêtre d’avertissement.

Généralement, les options

Nettoyer

,

Supprimer

et

Laisser

sont

disponibles. Il n’est pas recommandé de sélectionner

Laisser

car les

fichiers infectés seraient alors conservés tels quels. La seule exception

concerne les situations où vous êtes sûr que le fichier est inoffensif et

a été détecté par erreur.

Nettoyage et suppression

Utilisez le nettoyage si un fichier sain a été attaqué par un virus qui y

a joint du code malveillant. Dans ce cas, tentez d’abord de nettoyer

le fichier infecté pour le restaurer à son état d’origine. Si le fichier se

compose uniquement de code malveillant, il sera supprimé.

Si un fichier infecté est « verrouillé » ou utilisé par un processus

du système, il ne sera généralement supprimé qu’après avoir été

déverrouillé (normalement après un redémarrage du système).

Suppression de fichiers dans des archives

En mode de nettoyage par Défaut, l’archive entière n’est supprimée

que si elle ne contient que des fichiers infectés et aucun fichier

sain. Autrement dit, les archives ne sont pas supprimées si elles

contiennent aussi des fichiers sains. Cependant, soyez prudent si vous

choisissez un nettoyage strict : dans ce mode, l’archive sera supprimée

si elle contient au moins un fichier infecté, quel que soit l’état des

autres fichiers qu’elle contient.

4.2 Pare-feu personnel

Le pare-feu personnel contrôle tout le trafic réseau entrant dans

le système et en sortant. Pour ce faire, il autorise ou refuse les

différentes connexions réseau en se fondant sur les règles de filtrage

précisées. Il fournit une protection contre les attaques en provenance

d’ordinateurs distants et permet de bloquer certains services. Il fournit

également une protection antivirus pour les protocoles HTTP et POP3.

Cette fonctionnalité représente un élément important de la sécurité

d’un ordinateur.

4.2.1

Modes de filtrage

Le pare-feu personnel d’ESET Smart Security comprend cinq modes

de filtrage. Le comportement du pare-feu change en fonction du mode

sélectionné. Les modes de filtrage affectent également le niveau

d’interaction de l’utilisateur.