238

美国飞塔有限公司

阻塞对

URL

的访问

网页内容过滤

3

输

入

要阻塞

的

URL

。

输

入一个

顶

级

URL

或者

IP

地址

可以

阻塞对

一个

站

点

上

所有网页的访问。例如,

www.badsite.com

或者

122.133.144.155

阻塞了对

这

个

站

点

上

所有网页的访问。

输

入一个

顶

级

URL

后面加上

路

径

和文件

名

可以

阻塞对

这

个

站

点中

单

个页

面

的访问。例

如,

www.badsite.com/news.html

或者

122.133.144.155/news/html

阻塞

了对

这

个

站

点中

news

页

面

的访问。

要阻塞

一个含有

badsite.com

结

尾

的

URL

中的所有页

面

,

把

badsite.com

添加进

阻塞

列表。例如,

添加

badsite.com

阻塞了对

www.badsite.com,mail.badsite.com,www,finace,badsite.com

等等

站

点

的访问。

4

选

择

启用

以

阻塞

URL/URL

样板

。

5

单击

确

定

把

这

个

URL/

样板添加

到

URL

阻塞

列表。

您可以

输

入多个

URL

然

后单击

全部选中

一

次

激

活

URL

阻塞

列表中的所有

条

目。

URL

阻塞

列表的

每

一页可以

显示

100

个

URL

。

6

您可以使用

向下

翻页

和

向上

翻页

在

URL

阻塞

列表中翻页

浏

览

。

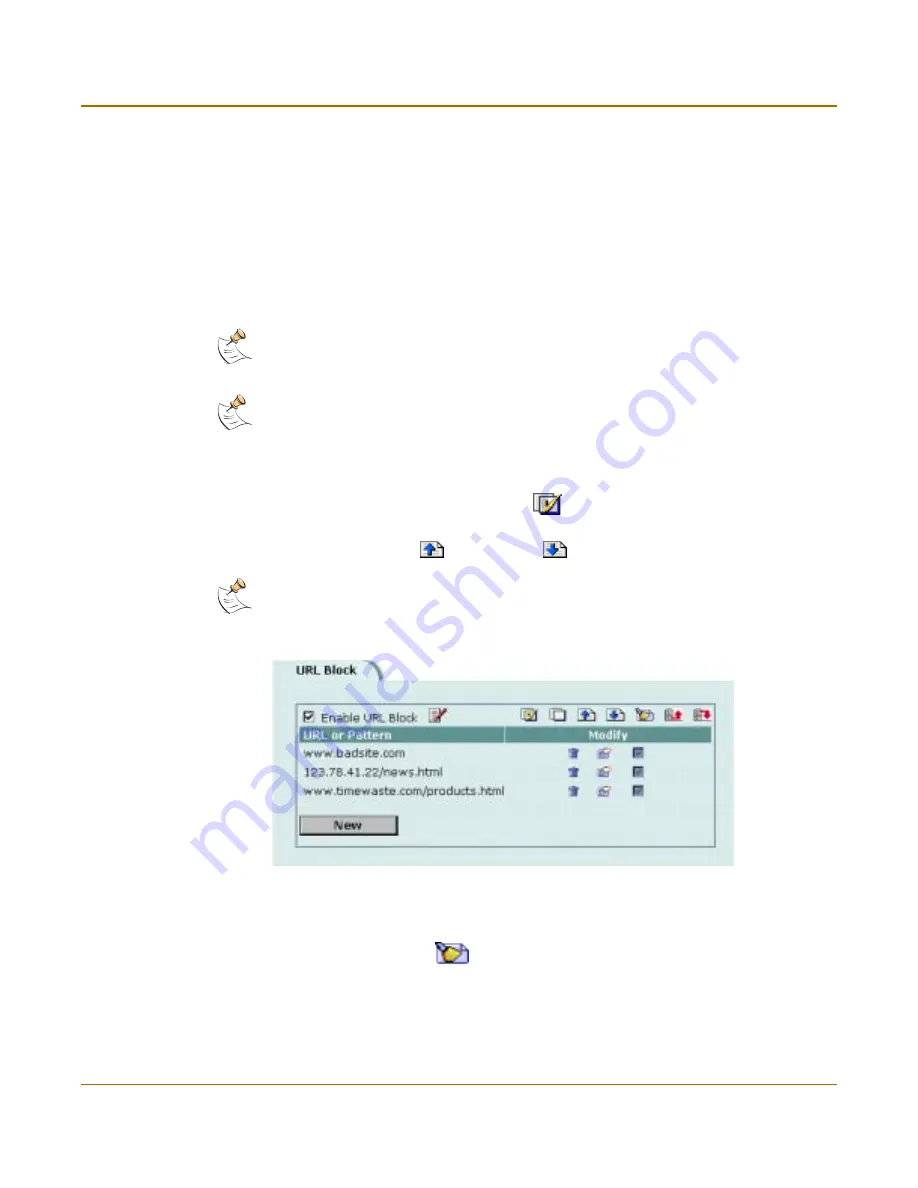

图

39:

URL

阻塞

列表的例子

清

除

URL

阻塞

列表

1

进

入

Web

过滤

器

> URL

阻塞

2

选

择

清

除

URL

阻塞

列表

以

删除

URL

阻塞

列表中的所有

URL

。

注意:不

要

在

要阻塞

的

URL

中包含

http://

。

不

要

使用

星

号 (

*

)

来

代

表任意字

符

。您

可以

输

入一个

顶

级域名

的

后

缀

(

例如,不

带

前

边

的

“

.

”

的

“

com

”

)

以

阻塞

所有

带

有

这

个

后

缀

的

URL

的访问。

注意:

URL

阻塞

不能

阻塞

用户可以用网页

浏

览

器

访问的其它服务。例如,

URL

阻塞

不能

阻塞对

ftp://ftp.badsite.com

的访问。在

这种情况

下

,您可以使用防火墙

策略

来拒绝

FTP

连接。

注意:内容配置文件的启用

URL

阻塞

必

须

被

选中,

对

URL

阻塞

列表中的

URL

的

阻塞

才

能

生

效

。

Содержание FortiBridge 1000

Страница 14: ...目录 xiv 美国飞塔有限公司 ...

Страница 28: ...14 美国飞塔有限公司 客户服务和技术支持 简介 ...

Страница 44: ...30 美国飞塔有限公司 下一步 开始 ...

Страница 58: ...44 美国飞塔有限公司 配置举例 到互联网的多重连接 NAT 路由 模式安装 ...

Страница 144: ...130 美国飞塔有限公司 添加 RIP 过滤器 RIP 配置 ...

Страница 192: ...178 美国飞塔有限公司 配置用户组 用户与认证 ...

Страница 216: ...202 美国飞塔有限公司 VPN 监视和问题解答 IPSec VPN ...

Страница 230: ...216 美国飞塔有限公司 L2TP VPN 配置 PPTP 和 L2TP VPN ...

Страница 232: ...218 美国飞塔有限公司 检测攻击 网络入侵检测系统 NIDS 3 单击 应用 以保存您所做的修改 ...

Страница 240: ...226 美国飞塔有限公司 记录 NIDS 攻击日志 网络入侵检测系统 NIDS ...

Страница 258: ...244 美国飞塔有限公司 URL 排除列表 网页内容过滤 ...

Страница 286: ...272 美国飞塔有限公司 索引 ...